Web安全—-浏览器信息伪造

“诶。。。PGR酱你用的什么浏览器”

— MimiKs-Sec-Browser.QwQ.

“啊= =哪有这种浏览器”

— 诶嘿嘿,我就有这样神奇的浏览器XD

如何拥有神奇的浏览器;)

咳咳咳,进入正题

要实现以上的效果,就要用到浏览器信息伪造技术

浏览器信息伪造的实现

网站判断你的设备和浏览器信息主要是依据你发向网站的数据包

所以我们通过修改数据包实现浏览器信息伪造awa

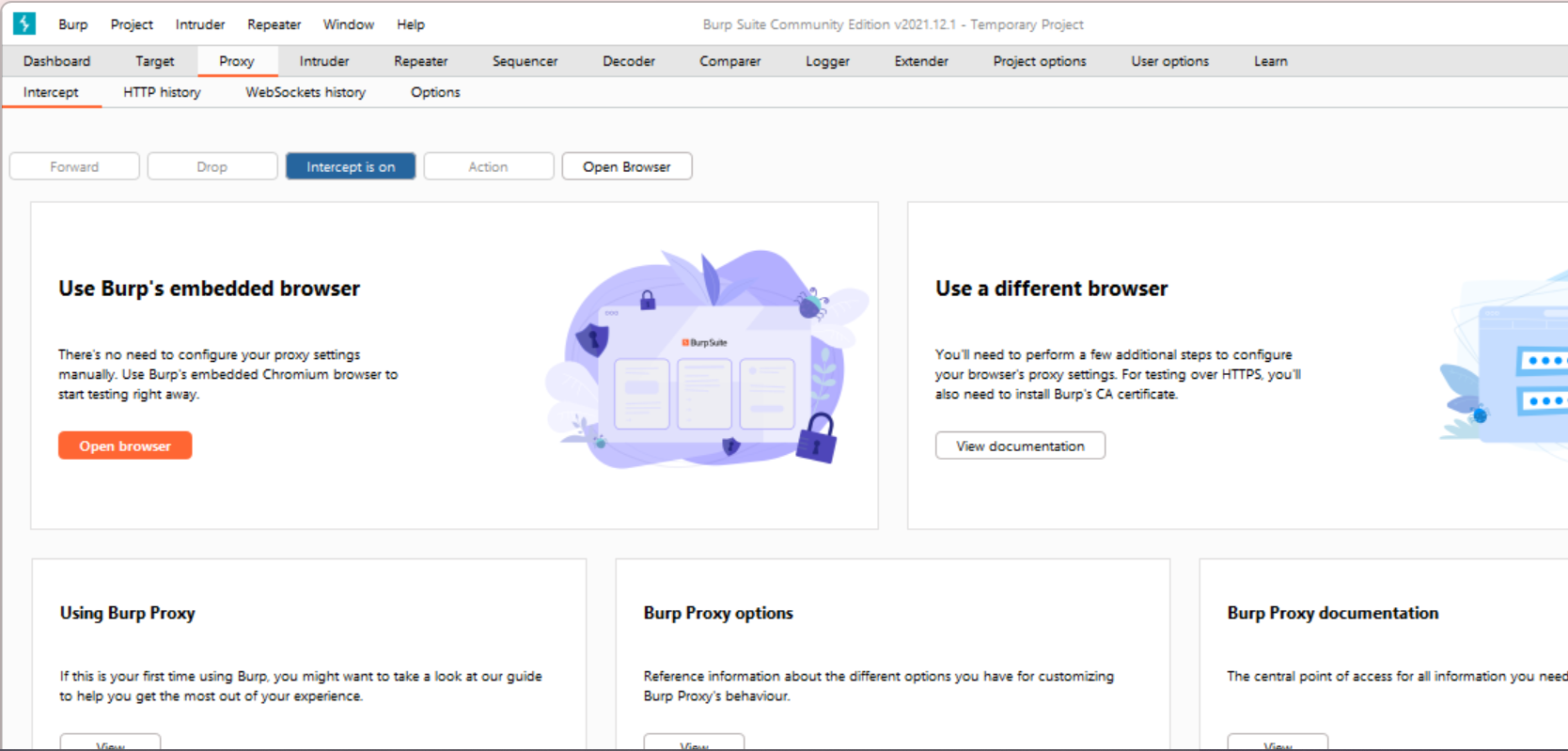

Burp Suite抓包

想要修改数据包,我们必须先抓获它

(刚从野外抓到一只野生数据包)

- 抓包工具推荐Burp Suite

Burp Suite的大概原理:

burp类似于代理服务器,“拦"你的浏览器和服务器之间,能够发现,拦截过往的数据包

Update: 本文章图片里用的是Burp Suite 社区免费版,如需要免费获取专业版,可以参考我的另一篇文章

切到Proxy(代理)的标签页,打开burp内置浏览器,打开intercept(中断拦截)开关,就可以愉快地开始抓包了qaq

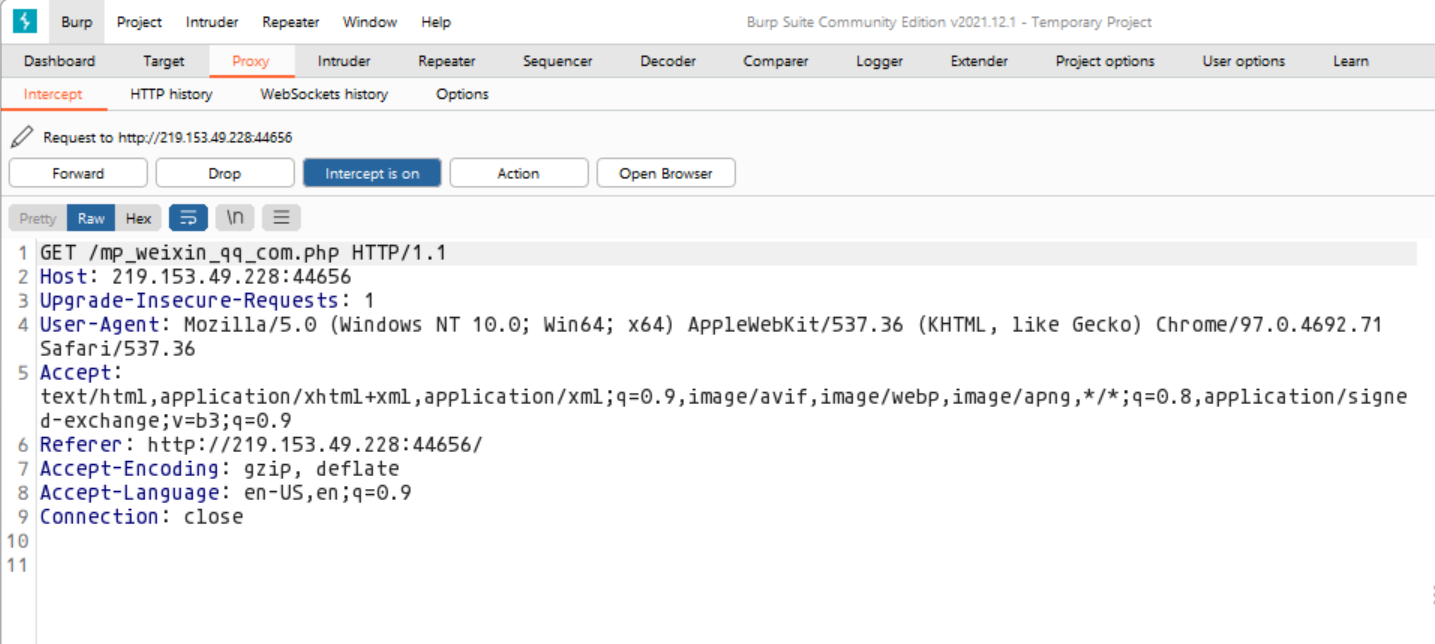

以ip查询网站ip.chinaz.com为例

抓到的数据包

GET / HTTP/1.1

Host: ip.chinaz.com

Cookie: qHistory=aHR0cDovL2lwLmNoaW5hei5jb21fSVAvSVB2Nuafpeivou+8jOacjeWKoeWZqOWcsOWdgOafpeivog==; cz_statistics_visitor=6e92e1cd-3bd8-6ec0-9e75-271a4c8dfe89; UM_distinctid=17e9ad54d9ea91-0de9b86d1a8b15-f791b31-e1000-17e9ad54d9faa3; Hm_lvt_ca96c3507ee04e182fb6d097cb2a1a4c=1643278444,1643280347,1643281459,1643430361; CNZZDATA5082706=cnzz_eid%3D1961137514-1643271376-%26ntime%3D1643422648; SECKEY_ABVK=d8C9ZBZRX6Qya0VNufaZozKriQgZkNE9wBJvCc1YVMo%3D; BMAP_SECKEY=ZvL10u-tISavTuXtRnLwuMF6SZ4DS3InrGol25-dIiWXTBfvmHf1rOql24bKE6-K7ExBo1yo-mlyN-y7jnL9aasP3q6E4R0onZG-ZZW_unKjL13-oBTm8QkEMlFdp3r8C7gTLnuhcWNYDIBVi6s_AOD-H2CjUVKCvfGq6TnZPfxkHkBk2xyM8n1R0E_onq6F

Sec-Ch-Ua: "Chromium";v="97", " Not;A Brand";v="99"

Sec-Ch-Ua-Mobile: ?0

Sec-Ch-Ua-Platform: "Windows"

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/97.0.4692.71 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Sec-Fetch-Site: none

Sec-Fetch-Mode: navigate

Sec-Fetch-User: ?1

Sec-Fetch-Dest: document

Accept-Encoding: gzip, deflate

Accept-Language: en-US,en;q=0.9

Connection: close

数据包修改实现伪造浏览器信息

现在看向这一行数据

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/97.0.4692.71 Safari/537.36

它包含了你的浏览器/网络信息

所以我们只需对它进行修改并Forward(放行)

小Tip:

Burp抓到的包可以Forward(放行)

也可以Drop(丢弃)

User-Agent: MimiKs-Sec_Browser.QwQ.

靶场实战

首先分析一下这个网站

好家伙,这网站叫我们用iPhone手机,并在2G环境下访问(

(这不明显是欠揍嘛= =)

很显然,这在正常情况下不大可能,现在的iPhone手机大多是4G/5G的

那么我们就用"不正常"的方式去访问它

注意:根据页面提示,抓包分析除了判断浏览器类型还判断了微信特有的NetType

将User-Agent改为:

Mozilla/5.0 (iPhone; CPU iPhone OS 8_0 like Mac OS X) AppleWebKit/600.1.4 (KHTML, like Gecko) Mobile/12A365 MicroMessenger/6.0 NetType/2G

小Tip:可以上网查询相关设备User-Agent长什么样子

成功获取flag

(flag这里不放了,自己去可以去VAN)